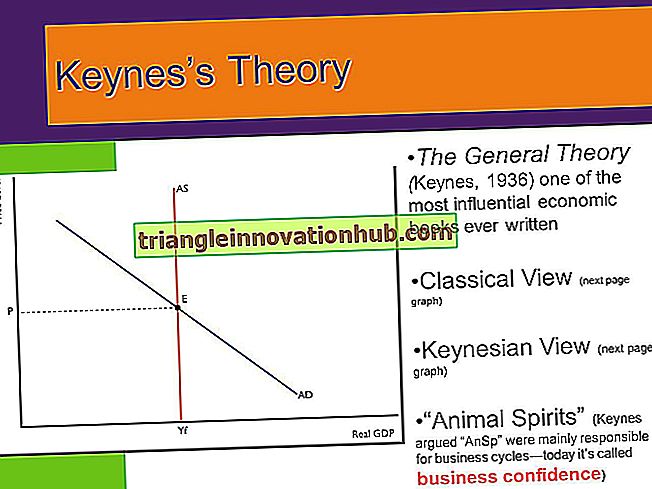

Datorbrott: 13 Nya metoder som används för att begå datorbrott

Några av de nya metoderna som används för att begå datorbrottslighet är följande:

Anfall på information kan orsakas av olika kategorier av personer med olika mål. Säkerheten vid information är hotad av människor för ekonomiska fördelar, hämnd eller försök att göra det för att det ska bli så stort.

Image Courtesy: computing.co.uk/IMG/213/143213/cyber-criminal-hacker.jpg

Dessa avsiktliga attacker kan i stor utsträckning klassificeras som datorbrott. Datormissbruk är lika gammal som ett datorsystem. Det enda som har förändrats är metoderna för att begå sådant missbruk. För att kunna hantera datorbrottslighet är det nödvändigt att förstå de metoder som används för att begå sådana brott.

(a) Falsk datainmatning:

Falsk datainmatning är en av de mest enkla, säkra och därmed vanliga typerna av missbruk av datorn. Det handlar om att ändra data före eller under ingången. Denna metod, även kallad datadysning, antas ofta av personer som är behöriga att hantera data för ett visst ändamål, t.ex. inmatning, undersökning, kodning eller överföring av data. De falska uppgifterna matas in normalt av

Image Courtesy: issues.liferay.com/secure/attachment/44127/screen.png

(i) Smidning eller ändring av ingående dokument, eller

(ii) Byte av lagringsmedia, eller

(iii) Undvik data valideringskontroller, eller

(iv) Underlåtenhet att mata in data.

Beviset för sådan felaktig dataingång är uppenbar från de data som inte överensstämmer med dokumenten eller dokumenten.

(b) Persone-ring:

Impersonation är en metod för datormissbruk där en person kan få tillgång till lösenord eller annan identifieringsegenskaper hos en auktoriserad användare, vilket ger honom tillgång till informationssystemet. En sådan tillgång till systemet missbrukas av impersonatorn för att skada informationssäkerheten.

Image Courtesy: 2.bp.blogspot.com/-zG9lRxN3yGc/UPkEoe9haSI/AAAAAAAAAdU/DuBoisInpersonation.jpg

Vanan att delegera hanteringen av e-post till sekreteraren kan också leda till delning av lösenordet och eventuell ombildning med avsikt att missbruka datorsystemet. Periodisk skärning av användarloggen för att skanna de operationer som utförs av auktoriserade användare, särskilt de höga användarna kan kanske ge en aning om sådana missbruk.

c) Trojanska hästar:

Den trojanska hästen är ett program som infogar instruktioner i informationssystemets programvara för att utföra obehöriga handlingar eller funktioner. Denna typ av missbruk är mycket svår att identifiera och mycket svårare att fixa ansvaret.

Image Courtesy: 2.bp.blogspot.com/-Y995L40Tb0w/UNrpqADjUYI/AAAAAAAABJM/W5VHE.AZYT.jpg

En stor mängd datorinstruktioner i informationssystemet, med flera interlink-åldrar, gör det svårt att spåra trojanska hästar, särskilt om de infördes under mjukvaruutveckling. Dessa missbruk kan upptäckas genom att jämföra operativa programfiler med huvudkopiorna av programmen. Mästerkopiorna hålls därmed under hög säkerhet så att de inte smittas av trojanska hästar.

(d) Salami tekniker:

Salamiteknik för datormissbruk baseras på förutsättningen att missbruket allmänt noteras endast när värdet per missbruk är högt. I denna teknik är avbrott i mitten vanligare i fall där avrundning av värden sker medan två värden delas upp.

Image Courtesy: unlockiphone22.com/wp-content/uploads/2013/11/ca68d97c1.1280×600.jpg

Avrundningen av värdet nedåt märks inte lätt eftersom per avrundning av det aktuella värdet är mycket lågt och manuell beräkning för verifikation är ganska besvärlig. Fraktionerna för avrundning ackumuleras sedan automatiskt i ett annat konto som kan nås av missbrukaren utan hinder.

Denna typ av missbruk går obemärkt på grund av det låga värdet, men om mottagarkontot är granskat kan det lätt upptäckas. Salami teknik används generellt av programmerare under mjukvaruutvecklingsprocessen och ignoreras vid tidpunkten för testning, eftersom programmet verkar tydligen korrekt.

De särskilda revisionerna av programmerarens konton har inte resulterat i många resultat på grund av det faktum att de flesta av de mottagande kontona är fiktiva eller öppnade i namnet på någon som är utsatt för den missbrukande programmeraren. Programvaruinspektion kan vara ett sätt att minimera sådant missbruk.

(e) Piggybacking:

Piggybacking är en missbruksteknik där den obehöriga tillgången till information erhålls efter att den auktoriserade användaren har utbytt identifierings- och autentiseringsinformationen med servern av information. Den obehöriga åtkomsten kan erhållas genom en parallell anslutning med den informationsserver som inte återges.

Image Courtesy: s1.ibtimes.com/sites/ibtimes.com/files/2013/11/15/cybercrime-shutterstock.jpg

Piggybacking är också möjligt när den behöriga användaren har loggat ut felaktigt och på grund av ett visst misslyckande förblir anslutningen till terminalen aktiv och tillgänglig för den obehöriga användaren som ger tillgång till behöriga användare.

(f) Super-zapping:

Super-zap är ett verktygsprogram, generellt skapat för att "bryta upp glaset" vid en nödsituation. Ibland kan det hända att systemet inte blir tillgängligt för till och med behöriga användare på grund av att vissa funktionsfel kan fungera som vanliga.

Image Courtesy: cryptome.org/2012-info/megaupload/pict76.jpg

I så fall fungerar superzap som huvudnyckeln som kan kringgå de normala säkerhetsrutinerna. Super-zaps, som är universella åtkomstprogram, ger mest kraftfull tillgång till användaren och måste därför hållas under hög säkerhet och inte i programmerarens bibliotek.

(g) Avlägsnande:

Avlägsnande innebär att man söker papperskorgen av datorförteckningar och kolpapper av den stationära fleraparten. Vissa programpaket genererar tillfälliga datafiler som endast skrivs över i nästa rutinperiod.

Image Courtesy: 1.bp.blogspot.com/-egmsUAaR3Ng/TsgFHv1Ay6I/AAAAAAAABABQ / Mission.jpg

Eftersom sådana filer skrivs över automatiskt kan de inte säkras ordentligt med de normala säkerhetsrutinerna och kan kopieras av obehöriga användare för vidare sökning av information. Sådan återstående data kan avslöja viktig information om allvarligare sökningar vid obehörig användares slut.

(h) Trapdoors:

Under programutvecklingen lämnar programmerare raster i koden som felsökningshjälpmedel som kan förbli oavsiktligt eller avsiktligt i de slutliga programmen. Dessa oväntade och ofullständiga instruktioner i programkod och oanvända parametrar i koden kan missbrukas för trojanska hästar eller för felaktig datainmatning.

Image Courtesy: didadisplays.com/product/hoj/trapdoor1_800.jpg

Normalt förlorar fälleldörren sin relevans efter att programmet testats och bör elimineras vid kodens slutliga redigering. Om det inte är möjligt kan programmrar spåra dem under kodrevisionen eller modifieringen och missbruka denna typ av luckor. Periodiska recensioner och redigering av master-kod måste göras med hjälp av erfarna IT-proffs. Programvaruutvärdering kan också vara ganska till hjälp i detta avseende.

(i) Logisk bomb:

En logisk bomb är en uppsättning instruktioner som körs när ett givet tillstånd är uppfyllt. Ibland innehåller programmerare instruktioner i koden som skulle utföra obehöriga funktioner.

Image Courtesy: wired.com/images_blogs/threatlevel/2013/03/southkorea-cyberattack.jpg

Till exempel hade en programmerare gjort ett villkor i ett lönepaket att om hans namn inte fanns i löneordets huvudfil (vilket betyder att därmed om han avslutas), raderas uppsättningen datafiler på lönesystemet för alltid. Det kräver kompetens hos betrodda och kompetenta experter att hjälpa till att spåra sådana logiska bomber som kan explodera när det underliggande villkoret är sant.

(j) Wiretapping:

Med den ökande datatrafiken på kommunikationslinjerna, kommer wiretapping eller trådspionering sannolikt att utgöra ett allvarligt hot mot datasäkerheten i datanät. Bara några få fall av missbruk är kända som det är mycket svårt att upptäcka missbruket under normala omständigheter.

Image Courtesy: ticklethewire.com/wp-content/uploads/2010/03/computer-spies2.jpg

När en informationsläckage observeras kan wiretapping tolkas som en av de möjliga metoder som används för en auktoriserad åtkomst. Svårigheten med denna missbruksmetod är att det är väldigt svårt att identifiera de personer som är ansvariga för läckan, eftersom trådtippning kan ske på långt avstånd mellan informationens källa och destination.

(k) Datorvirus och maskar:

En av de allvarliga hot mot företagsinformation resurs är nu från hotet av datavirus och maskar. Ett datavirus är ett datorprogram som har de flesta funktionerna hos levande virus. Ett virus skadar eller hindrar systemets normala funktion.

Image Courtesy: upload.wikimedia.org/wikipedia/commons/8/87/PersonalStorageDevices.agr.jpg

Det replikerar sig snabbt och det döljer sig i en användbar komponent. Det är så liten att det inte lätt kan märkas om det inte görs regelbunden avsökning av potentiella gömställen. Datavirus finns vanligen i vissa programfiler, till exempel operativsystemfiler eller programprogramfiler.

De börjar fungera (replikerar och hindrar systemets funktion) när de berörda programmen är exekverade och ett villkor som är inbyggt i konstruktionen är nöjd. Ett sådant villkor kan vara datorsystemets datum eller dag som är lika med den som anges i virusets utformning. Villkoren kan byggas på prestanda av någon funktion av systemet, såsom utskrift eller lagring av en viss uppsättning filer.

Faktum är att ett stort virusbatteri flyter i informationssystemens värld. De flesta virus förstör informationen. se till att systemet fungerar felaktigt och hjälpa till med att stjäla informationen. Ormar är större versioner av virus och tjänar liknande funktioner.

Ursprungligen utvecklades virusen som akademiska experiment. Senare blev de vapnet i händerna på onda människor som böjde sig på att skapa obstruktion till normal funktion, vilket orsakade elände till och med för människor som inte kände till dem. Virus skaparna är också terrorister och samhället bör utse dem som brottslingar.

Virus kan upptäckas genom att använda diagnostisk programvara och vaccinprogram kan användas för att döda virusen. För de flesta virus finns vacciner tillgängliga på marknaden. På grund av det allt fler och många virus som sprids via obehöriga programvaruutbyten och Internetanslutningar fortsätter emellertid kriget mellan designers av virus och vacciner.

Virushotet tar epidemiska proportioner. Enligt en uppskattning dubblar antalet virus nästan var 10: e månad och det kommer sannolikt att öka till 24 000 nästa år. Det säkraste sättet att minimera virusangreppet är att undvika obehörig kontakt med programvaran med ditt system. "Skärmen innan du befinner dig" är den gyllene principen i det här fallet.

(l) Data läckage:

De flesta dator missbruk innebär obehörig kopiering av datafiler, antingen på magnetiskt medium eller på stationär dator. Det finns många sätt för sådant läckage, inklusive att gömma känsliga data i vanliga utskrifter eller datafiler vars exponering verkar vara ofarlig för företaget. Mer sofistikerade metoder inkluderar kryptering av data vid tidpunkten för att stjäla att dekrypteras vid missbrukstidpunkten.

Image Courtesy: afterhourscr.com/wp-content/uploads/2011/05/virus.jpg

(m) Stöld av lagringsmedia:

En av de mer våldsamma metoderna för felaktig datoranvändning är stöld av datormedier som disketter, patronband etc. Utvecklingar som ökad inspelningstäthet, lagringsmedia blir mer tillförlitliga för transport och datoranläggningar blir mer utspridda, har ledde till ökad stöld av lagringsmedia.

Image Courtesy: blog.rjssoftware.com/wp-content/uploads/2011/04/Lock-and-Keyboard.jpg

De flesta metoder för datormissbruk som diskuteras ovan angriper informationsresurserna och är genomförbara i de flesta datormiljöer. Datormissbruk har i stort sett visat sig vara små och involverar mer än en transaktion. De involverar i allmänhet inte mycket sofistikerade verktyg.

Dessa metoder attackerar i allmänhet processen med dataingång, utnyttjar smutthålen i kontrollåtgärder. Risken för sådana missbruk är skrämmande och garanterar noggranna kontrollåtgärder.